ต่อเนื่องจากบทความที่แล้ว เรื่องการทำ HTTPS

การเรียกใช้งานเว็บไซต์ทั่วไป จะเรียกผ่าน Protocal HTTP แต่เมื่อมีการติดตั้ง SSL สำหรับเว็บไซต์แล้ว ควรจะต้องทำการตั้งค่าการใช้งานให้บังคับใช้ SSL ซึ่งก็คือ บังคับให้ใช้งาน HTTPS นั่นเอง ดังนั้น หากลูกค้าไม่ได้ทำการ Redirect การเรียกใช้ Website ทั่วไป ก็จะชี้ไปที่ HTTP ที่เป็นค่าเริ่มต้น ไม่ใช่ HTTPS เพราะฉะนั้นทางทีมงาน SSL.in.th จึงแนะนำให้ทำ Redirect สำหรับ Website ของลูกค้าด้วยเช่นกัน เพื่อความปลอดภัย และเรียกใช้ SSL Certificate ทุกครั้งที่ถูกเรียกใช้งานโดยเราแนะนำอยู่ 2 วิธีต่อไปนี้ คือ ใช้ .htaccess และ php

1. PHP Code redirect

function redirectTohttps()

{

if($_SERVER[‘HTTPS’]!=”on”)

{

$redirect= “https://”.$_SERVER[‘HTTP_HOST’].$_SERVER[‘REQUEST_URI’];

header(“Location:$redirect”);

}

}

?>

2. .htaccess file code (หากไม่มีไฟล์ให้สร้างไฟล์ .htaccess ขึ้นมา)

RewriteEngine On

RewriteCond %{HTTPS} off

RewriteRule ^(.*)$ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]

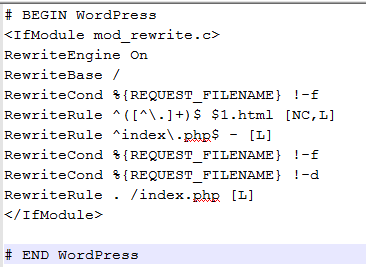

3. .htaccess (CMS WordPress)

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteBase /

RewriteCond %{HTTPS} !=on

RewriteRule ^.*$ https://%{SERVER_NAME}%{REQUEST_URI} [R,L]

# BEGIN WordPress

RewriteRule ^index\.php$ – [L]

RewriteCond %{REQUEST_FILENAME} !-f

RewriteCond %{REQUEST_FILENAME} !-d

RewriteRule . /index.php [L]

</IfModule>

ขอบคุณที่มา: https://support.netway.co.th/hc/th/articles/115000806592-%E0%B8%A7%E0%B8%B4%E0%B8%98%E0%B8%B5%E0%B8%81%E0%B8%B2%E0%B8%A3%E0%B8%97%E0%B8%B3-Redirect-HTTP-to-HTTPS-%E0%B9%82%E0%B8%94%E0%B8%A2-htaccess-%E0%B8%AB%E0%B8%A3%E0%B8%B7%E0%B8%AD-php